SMAVE AI FUZZER

基于AI生成對抗學(xué)習(xí)的網(wǎng)絡(luò)Fuzzing測試工具

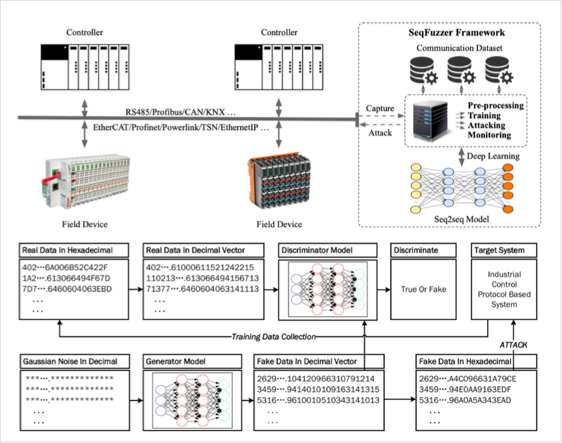

覆蓋多種不同行業(yè)網(wǎng)絡(luò)通訊協(xié)議、基于機器學(xué)習(xí)的網(wǎng)絡(luò)報文擬態(tài)學(xué)習(xí)與攻擊的自動化智能模糊測試工具

基于AI生成對抗學(xué)習(xí)的網(wǎng)絡(luò)Fuzzing測試工具

模擬主流網(wǎng)絡(luò)交換設(shè)備外觀,內(nèi)置帶有機器學(xué)習(xí)能力的網(wǎng)絡(luò)報文分析與生成系統(tǒng)。通過對接入其上的網(wǎng)絡(luò)報文模式的學(xué)習(xí),自動化生成擬真于真實報文的攻擊報文,用于對專用系統(tǒng)及帶有私有協(xié)議的網(wǎng)絡(luò)系統(tǒng)進行更強針對性的安全性測試。

網(wǎng)絡(luò)通訊安全發(fā)展現(xiàn)狀

■ 面臨的問題

攻擊面正在擴大:2020年存在250億網(wǎng)絡(luò)設(shè)備

風(fēng)險更高:關(guān)鍵業(yè)務(wù)軟件和設(shè)備的未知漏洞可以造成 重大的威脅

預(yù)防為主:主動發(fā)現(xiàn)并修復(fù)未知漏洞可以預(yù)防攻擊并降低成本

■ 傳統(tǒng)網(wǎng)絡(luò)協(xié)議測試技術(shù)

規(guī)則匹配引擎技術(shù):

對于規(guī)則靈敏度的調(diào)試必然要耗費大量的人力和時間

規(guī)則匹配引擎實現(xiàn)報文的監(jiān)測預(yù)警是不完美且低自動化的

測試深度有限

■ 傳統(tǒng)的模糊測試技術(shù)

測試方法不具備普適性

人工分析協(xié)議規(guī)約設(shè)計耗時耗力,測試流程不夠自動化

在不知道網(wǎng)絡(luò)通訊協(xié)議的內(nèi)部特征的情況下無法進行功能測試

人工智能技術(shù)成為重要的技術(shù)手段

攻擊者可能利用人工智能系統(tǒng)作為輔助進行攻擊

■ 關(guān)鍵性人工智能系統(tǒng)將成為下一個攻擊者和黑客的關(guān)注目標

■ 通過人工智能,攻擊者可創(chuàng)建出超逼真的虛假信息攻擊活動

■ 由人工智能驅(qū)動的攻擊工具可以發(fā)動更為復(fù)雜的針對性攻擊

防御者可能越來越依賴AI技術(shù)來應(yīng)對網(wǎng)絡(luò)攻擊并識別漏洞

■ 防御者也在使用人工智能進一步強化安全環(huán)境,防御攻擊

SMAVE AI FUZZER 產(chǎn)品框架

■ Fuzz Player

模糊執(zhí)行器展開攻擊向量,自動生成若干組模糊攻擊數(shù)據(jù),與測試目標形成交互

■ Fuzz Engine

模糊引擎根據(jù)測試集定義的消息,生成模糊攻擊向量,并分發(fā)給模糊執(zhí)行器。系統(tǒng)提供多種引擎框架類型供選擇,以便于滿足用戶的定制需求

■ Reactor

后臺進程管理模塊,新增測試主機,只需要拷貝一份軟件,分配Reactor名,并啟動該管理任務(wù),就能自動加入模糊測試系統(tǒng)進行測試

■ User Interface

采用B/S架構(gòu),開放RestAPI接口,同時提供CLI命令行接口

■ Fuzz Dictionary

插件式字典,用戶可以繼承模板類,定義自己的模糊字典類,實現(xiàn)任意方式的字典類型,包括而不限于數(shù)據(jù)生成、變換、列表、文件等方式

測試引擎架構(gòu)

產(chǎn)品優(yōu)勢

■ 自帶多種模糊測試變異規(guī)則,同時對不同通訊協(xié)議的狀態(tài)機和流程進行深度定制,可以在誤報率極低的情況下,發(fā)現(xiàn)潛在的未知漏洞和缺陷

■ 高度可定制化,用戶可以根據(jù)平臺已有的通訊協(xié)議模版或規(guī)則進行新增和定制,滿足一切深度模糊測試的可行性需求

■ 無線模糊領(lǐng)域絕對領(lǐng)先地位,是目前唯一支持WIFI–5G、WIFI- 6、USB,支持適配不同廠家無線驅(qū)動,實現(xiàn)STA&WPA狀態(tài)機下的高效漏洞挖掘機制的模糊測試平臺

■ 提供多種檢測策略&變異規(guī)則:40多種自研漏洞變異檢測算法策略模擬主流網(wǎng)絡(luò)交換設(shè)備外觀

支持的通訊協(xié)議模塊

通過覆蓋不同行業(yè)的通訊協(xié)議集,來滿足不同行業(yè)的漏洞挖掘需求。除下述列舉的協(xié)議外,還包括諸如5G、NB-IOT、V2X 等不同行業(yè)的模糊測試模塊。

① 物聯(lián)網(wǎng)領(lǐng)域:包括WIFI、Bluetooth、MQTT、UPNP、TCP/IP等協(xié)議適用于物聯(lián)網(wǎng)設(shè)備制造商;路由器、手機、機頂盒、智能穿戴設(shè)備、物聯(lián)網(wǎng)醫(yī)療設(shè)備等等漏洞挖掘套件。

② 汽車領(lǐng)域:包括AMQP、Audio-、MP3、MP4、XMPP、MQTT、WIFI.藍牙、BLE、CAN總線等等。針對汽車內(nèi)部通信協(xié)議以及無線通信與核心動力控制協(xié)議的漏洞挖掘套件。

③ 工控領(lǐng)域:包括Modbus PLC、Modbus Master、DNP3 Server、 COAP等等。針對工控協(xié)議漏洞挖掘套件,適用于電力、水利、石油工業(yè)等等。

④ 金融領(lǐng)域:包括FTP、HTTP、IPSec、IPV4、IPV6、PPPOE、SNMP、SSH、TLS、SSL、SMP等等。針對銀行、財務(wù)、金融通用架構(gòu)的通信傳輸漏洞挖掘套件。

部分漏洞產(chǎn)出

■ MTK-WIFI 芯片驅(qū)動kernal漏洞——漏洞影響范圍:小米 / D-link / TP-link / Netgear /

Motorola / Wevo / Visionicom / Winstars / ZBT / Youhua等

■ 某智能手表的wifi劫持漏洞

■ 某安全路由器的拒絕服務(wù)漏洞

■ Android 802.11 - WPA Supplicant EPOL 狀態(tài)機的拒絕服務(wù)漏洞

■ Ubuntu藍牙驅(qū)動Pair Bypass漏洞

■ 某知名車企BLE T-Box Crash 漏洞

■ MTK 芯片 拒絕服務(wù)漏洞 —— 漏洞影響范圍:小米/QiHoo 360等

■ Netgear 網(wǎng)卡驅(qū)動 windows 內(nèi)核 buffer overflow

■ TP-link Beacon injection 漏洞

■ TP-link WPA Denail of service 漏洞

■ 某網(wǎng)聯(lián)汽車IVI藍牙驅(qū)動漏洞

■ 某車企IVI系統(tǒng) WIFI-AP拒絕服務(wù)漏洞

■ ..............

產(chǎn)品對比

|

|

SMAVE AI FUZZER |

某D |

某B |

| 廠家 |

上海豐蕾信息科技有限公司 |

美國 |

以色列 |

| Wifi-5G 頻段 |

支持Wifi-5G頻段模糊測試 |

不支持 |

不支持 |

| 檢測用例更新周期 |

1月/次 |

3~6月/次 |

不提供支持(需自定義) |

| 誤報率 |

15% |

32% |

36% |

| 檢測策略 |

提升例如內(nèi)核耗盡,拒絕服務(wù)的檢測效率 |

對內(nèi)核耗盡、拒絕服務(wù)等檢測效率較低 |

對內(nèi)核耗盡、拒絕服務(wù)等檢測效率較低 |

| 默認檢測算法支持 |

多種變異算法聯(lián)合檢測 |

1種變異算法 |

基于xml自定義變異模板 |

| 用例定制 |

支持根據(jù)系統(tǒng)特性的定制用例更新 |

開放SDK接口需二次開發(fā) |

不提供,用戶需自定義測試用例 |

| 售后服務(wù) |

提供通信安全培訓(xùn)、輔助漏洞修復(fù)、7*24技術(shù)支持等 |

提供技術(shù)支持 |

提供技術(shù)支持 |

覆蓋行業(yè)

協(xié)議模糊測試覆蓋行業(yè)范圍廣泛,包括網(wǎng)聯(lián)汽車、物聯(lián)網(wǎng)、智能醫(yī)療、工業(yè)控制、通訊、金融、政府、軍工和科研院所等多種行業(yè)以及單位。